¶ Настройка linux после установки (data, ssh и всякие мелочи)

https://ip-calculator.ru/ Руководство системного администратора Linux https://abarrak.gitbook.io/linux-sysops-handbook

Основы GNU/Linux и подготовка к RHCSA - https://basis.gnulinux.pro

¶ Посмотреть hostname

hostname -f¶ Включить в htop отображение температуры процессора

Поставить lm-sensors, после чего через меню в htop включить отображение температуры

sudo apt install lm-sensors¶ Поменять sh на bash

Посмотреть что сейчас

echo $SHELLПоменять на bash у своего пользователя

sudo vim /etc/passwd

sudo apt update && sudo apt dist-upgrade

sudo apt update && sudo apt dist-upgrade -y && timedatectl set-timezone Asia/Yekaterinburg && apt install mc -y && apt install qemu-guest-agent -y && systemctl start qemu-guest-agent¶ Создание alias в ~/.bashrc чтобы псевдоним создавался при каждом запуске терминала

sudo vim ~/.bashrcdate - посмотреть время системное, timedatectl - выставить часовой пояс

timedatectl set-timezone Asia/Yekaterinburghwclock — низкоуровневая утилита, работает напрямую с RTC. Полезна при необходимости проверить/установить точное время при отладке системы, особенно до запуска служб.

показать время из RTC

hwclock -rустановить время в RTC

hwclock --set --date="2024-11-25 10:30:00"записать текущее системное время в аппаратные часы

hwclock --systohcзагрузить время из аппаратных часов в системные

hwclock --hctosys¶ NTP-сервере MSK-IX

Проверить, какая утилита используется:

systemctl status ntp

systemctl status chronyd

systemctl status systemd-timesyncd

194.190.168.1установить менеджер и редактор mc

apt install mc¶ Уточнить как пишется команда по ключевому слову

apropos grep¶ SSH доступ

сгенерировать современный ключ (лучше чем rsa)

ssh-keygen -t ed25519создать файл авторизации - это файл открытого ключа пользователя на сервере

cat ~/.ssh/id_ed25519.pub >> ~/.ssh/authorized_keysid_ed25519 - скопировать себе на машину с которой надо подключатся и настроить там

/etc/ssh/sshd_config - настроить конфиг демона SSH.

PubkeyAuthentication yes - включение авторизации по ssh-ключам.

PasswordAuthentication no - запрет авторизации по паролю в принципе. (не меняйте, пока не убедитесь, что авторизация по SSH-ключам работает)

ListenAddress 188.120.242.XXX — указываем конкретный IP, можно и сеть 192.168.0.1/24, с которых можно подключатся. По умолчанию для всех.

PermitRootLogin no — запрет авторизации пользователя root.

AllowUsers User1 User2 — разрешение на подключение конкретных пользователей.

¶ Базовая защита SSH

sudo apt install fail2ban -y¶ SSH config - Cloud image включить ssh вход по паролю

В cloud версиях linux вход ssh по паролю - запрещён и настройка находится не в /etc/ssh/sshd_config

¶ включить в fedora

/etc/ssh/sshd_config.d/50-cloud-init.conf

PasswordAuthentication yes¶ включить ubuntu

/etc/ssh/sshd_config.d/60-cloudimg-settings.conf

PasswordAuthentication yes¶ SSH config - использование множества SSH ключей

Создайте новый файл ~/.ssh/config

touch ~/.ssh/configОбязательно выставить права на файл

chmod 600 configПример config - где IdentityFile ~/.ssh/serverssh - имя ключа

StrictHostKeyChecking no - что бы не спрашивал fingerprint

UserKnownHostsFile /dev/null - не создавать known_hosts

Host server.local

HostName server.local

Port 22

User root

IdentityFile ~/.ssh/serverssh

Host *

StrictHostKeyChecking no

UserKnownHostsFile /dev/null

- /etc/ssh/sshd_config - файл конфигурации сервера OpenSSH;

- /etc/ssh/ssh_config - файл конфигурации клиентской части OpenSSH;

- ~/.ssh/ - директория, в которой хранятся пользовательские SSH настройки;

- ~/.ssh/authorized_keys или ~/.ssh/authorized_keys - список ключей (RSA или DSA), которые используются для подключения к пользовательским аккаунтам;

- /etc/nologin - если данный файл существует в системе, то sshd запретит подключаться всем пользователям кроме root в систему;

- /etc/hosts.allow и /etc/hosts.deny - система запрета (часть безопасности). Работает по аналогии с ACL;

Лучшие практики по защите SSH подключения

¶ Поменять права и доступы chown chmod

sudo chown user:user -R /dir

sudo chown user:user test.txt¶ chown - изменить владельца/группу владельцев файла

¶ chgrp - сменить группу владельцев

¶ umask - сменить или вывести маску для создания файлов

sudo chmod 640 test.txt

0 отсутствие прав (---)

1 разрешено только исполнение (--x)

2 разрешена только запись (-w-)

3 разрешены запись и исполнение (-wx).

4 разрешено только чтение (r--)

5 разрешены чтение исполнение (r-x)

6 разрешены чтение и запись (rw-)

7 полные права (rwx)

¶ ACL - списки контроля доступа

sudo apt install acl¶ setfacl - назначить, модифицировать, удалить acl

К примеру файлу test.txt принадлежит root и имеет права 640, значит пользователь его посмотреть не сможет

sudo setfacl -m u:user1:r test.txtТеперь сможет user1 только посмотреть

¶ getfacl - посмотреть acl

sudo getfacl test.txtУдалить acl

sudo setfacl -x u:user1 test.txt¶ Добавить пользователя

sudo adduser user¶ Sudo привилегия, проверить sudo whoami - ответ root

usermod -aG sudo username¶ apt remove, и apt purge

делают одно и то же – удаляют ненужные пакеты, но команда apt purge удаляет не только сам пакет, но и связанные с ним файлы конфигурации.

apt remove

apt purge¶ Ссылки на установки важных служб linux (docker, portainer)

https://docs.docker.com/engine/install/ubuntu/ - docker engine в ubuntu

https://docs.docker.com/compose/install/ - docker compose

https://docs.portainer.io/start/install/server/docker/linux - portainer ce - Простая настройка, мониторинг и защита контейнеров за считанные минуты благодаря встроенной поддержке Docker, Kubernetes, Swarm и Nomad

https://github.com/MuhammedKalkan/OpenLens OpenLens Build Repo

¶ Добавить пользователя в группу docker, что бы sudo не писать постоянно

sudo usermod -aG docker $USERочень быстро поставить docker одной командой:

curl -fsSL https://get.docker.com -o get-docker.sh

sudo sh get-docker.sh¶ Смена владельца файла или директории

chown [новый пользователь]:[новая группа] [файл или папка]

chown -R 1000:1000 /home/users/new-user¶ qemu-guest-agent — это вспомогательный демон, который устанавливается в гостевой системе. Он используется для обмена информацией между хостом и гостем.

в proxmox qemu-guest-agent используется в основном для двух вещей: Чтобы правильно завершить работу гостя, вместо того чтобы полагаться на команды ACPI или политики windows.

Не забывайте что это важные действия, всё что важно надо делать под root или sudo

Debian/Ubuntu

apt install qemu-guest-agentRedhat

yum install qemu-guest-agentили

dnf install qemu-guest-agentЕсли автоматом не стартует после перезагрузки то:

systemctl start qemu-guest-agent¶ Автозаполнение команд в Bash

sudo dnf install bash-completion¶ Установка Российской locale

sudo dnf install glibc-langpack-ru

sudo apt install language-pack-ruВыбор Российской locale

sudo localectl set-locale LANG=ru_RU.UTF-8Проверка locale

localectl status¶ Установка шрифтов, поддерживающие кириллицу

sudo apt install fonts-dejavu fonts-liberation¶ Утилита для создания безопасных паролей

Установить

sudo apt install apache2-utilsУтилита htpasswd (команда для вывода пароля SHA-1 на экран)

htpasswd -nbs admin secure_password¶ Утилита ncdu - эффективный инструмент для борьбы с переполнением дискового пространства

sudo apt install ncdu¶ Настройка переключения в X языка

xkeyboard-config:

┌───────────────────────────────────────────────────────────────────────────────────────────────────────────┐

│Option Description │

├───────────────────────────────────────────────────────────────────────────────────────────────────────────┤

│grp:switch Right Alt (while pressed) │

│grp:lswitch Left Alt (while pressed) │

│grp:lwin_switch Left Win (while pressed) │

│grp:rwin_switch Right Win (while pressed) │

│grp:win_switch Any Win key (while pressed) │

│grp:caps_switch Caps Lock (while pressed), Alt+Caps Lock does the original capslock action │

│grp:rctrl_switch Right Ctrl (while pressed) │

│grp:toggle Right Alt │

│grp:lalt_toggle Left Alt │

│grp:caps_toggle Caps Lock │

│grp:shift_caps_toggle Shift+Caps Lock │

│grp:shift_caps_switch Caps Lock (to first layout), Shift+Caps Lock (to last layout) │

│grp:win_menu_switch Left Win (to first layout), Right Win/Menu (to last layout) │

│grp:lctrl_rctrl_switch Left Ctrl (to first layout), Right Ctrl (to last layout) │

│grp:alt_caps_toggle Alt+Caps Lock │

│grp:shifts_toggle Both Shift keys together │

│grp:alts_toggle Both Alt keys together │

│grp:ctrls_toggle Both Ctrl keys together │

│grp:ctrl_shift_toggle Ctrl+Shift │

│grp:lctrl_lshift_toggle Left Ctrl+Left Shift │

│grp:rctrl_rshift_toggle Right Ctrl+Right Shift │

│grp:ctrl_alt_toggle Alt+Ctrl │

│grp:alt_shift_toggle Alt+Shift │

│grp:lalt_lshift_toggle Left Alt+Left Shift │

│grp:alt_space_toggle Alt+Space │

│grp:menu_toggle Menu │

│grp:lwin_toggle Left Win │

│grp:rwin_toggle Right Win │

│grp:lshift_toggle Left Shift │

│grp:rshift_toggle Right Shift │

│grp:lctrl_toggle Left Ctrl │

│grp:rctrl_toggle Right Ctrl │

│grp:sclk_toggle Scroll Lock │

│grp:lctrl_lwin_rctrl_menu LeftCtrl+LeftWin (to first layout), RightCtrl+Menu (to second layout) │

¶ Пароль Base64 для kub

Быстро вывести на экран закодированный в base64 логин или пароль для секретов в кубе к примеру

echo -n 'passwd' | base64¶ Вывод переменных оболочки и окружения

printenv¶ Разметка Дисков

хорошая утилита, умеет только mbr

cfdisk

sudo cfdisk /dev/sda

- если диск увеличил в vm и расширил потом, надо расширить файловую систему

sudo resize2fs /dev/sda2

- по удобней вроде было делать новые диски в gpt, умеет только gpt

cgdisk

- ещё классические утилиты, если нужно изменить размер раздела

fdisk

partedформатировать в ext4

sudo mkfs.ext4 /dev/vdb1посмотреть файловые системы

lsblk -f

- посмотреть uuid

sudo blkid

sudo vim /etc/fstab

/dev/disk/by-uuid/ef84f2d3-5cd8-44c2-af05-fd51714edbb0 /mnt/data/ ext4 defaults 0 1¶ Диапазоны локальных сетей

- 10.0.0.0 - 10.255.255.255 (маска подсети: 255.0.0.0 или /8)

- 172.16.0.0 - 172.31.255.255 (маска подсети: 255.240.0.0 или /12)

- 192.168.0.0 - 192.168.255.255 (маска подсети: 255.255.0.0 или /16)

¶ Root в Ubuntu в Fedora

В Ubuntu пользователь root не включен и зайти в него стандартно не получится, но если надо то можно так:

sudo -iВ Ubuntu добавить пользователя в группу sudo

usermod -aG sudo userВ Fedora добавить пользователя в группу админов (wheel – это специальная группа в Fedora, всем членам группы wheel разрешено выполнять административные задачи)

usermod -aG wheel user¶ Cron - это демон планирования, который выполняет задачи с заданными интервалами.

¶ ЧТО ТАКОЕ ФАЙЛ CRONTAB

Crontab (таблица cron) представляет собой текстовый файл, который определяет расписание заданий cron. Существует два типа файлов crontab. Общесистемные файлы crontab и отдельные пользовательские файлы crontab.

Файлы crontab пользователей именуются в соответствии с именем пользователя, и их расположение зависит от операционной системы. В дистрибутивах на основе Red Hat, таких как CentOS, файлы crontab хранятся в каталоге /var/spool/cron, а файлы Debian и Ubuntu хранятся в каталоге /var/spool/cron/crontabs.

Хотя вы можете редактировать пользовательские файлы crontab вручную, рекомендуется использовать команду crontab.

/etc/crontab и файлы в каталоге /etc/cron.d являются общесистемными файлами crontab, которые могут редактировать только системные администраторы.

В большинстве дистрибутивов Linux вы также можете помещать скрипты в каталоги /etc/cron.{hourly,daily,weekly,monthly}, и скрипты будут выполняться каждый час/день/неделю/месяц.

¶ СИНТАКСИС CRONTAB И ОПЕРАТОРЫ

Каждая строка в пользовательском файле crontab содержит шесть полей, разделенных пробелом, за которым следует команда для запуска.

* * * * * command(s) - - - - - | | | | | | | | | ----- Day of week (0 - 7) (Sunday=0 or 7) | | | ------- Month (1 - 12) | | --------- Day of month (1 - 31) | ----------- Hour (0 - 23) ------------- Minute (0 - 59)

Первые пять полей могут содержать одно или несколько значений, разделенных запятой или диапазон значений, разделенных дефисом.

*- оператор звездочки означает любое значение или всегда. Если в поле «Час» имеется символ звездочки, это означает, что задание будет выполняться каждый час.,- оператор запятой позволяет указать список значений для повторения. Например, если у вас есть 1,3,5 в поле Час, задание будет выполняться в 1, 3 и 5 часов утра.-- оператор дефиса позволяет указать диапазон значений. Если в поле «День недели» указано значение 1–5, задание будет выполняться каждый рабочий день (с понедельника по пятницу)./- оператор косой черты позволяет указать значения, которые будут повторяться в течение определенного интервала между ними. Например, если в поле «Час» указано*/4, это означает, что действие будет выполняться каждые четыре часа. Это то же самое, что указание 0,4,8,12,16,20. Вместо звездочки перед оператором косой черты можно также использовать диапазон значений,1-30/10означает то же, что и 1,11,21.

¶ ОБЩЕСИСТЕМНЫЕ ФАЙЛЫ CRONTAB

Синтаксис общесистемных файлов crontab немного отличается от пользовательских crontabs. Он содержит дополнительное обязательное поле пользователя, которое указывает, какой пользователь будет запускать задание cron.

* * * * * command(s)

¶ ПРЕДОПРЕДЕЛЕННЫЕ МАКРОСЫ

Существует несколько специальных макросов расписания Cron, используемых для определения общих интервалов. Вы можете использовать эти ярлыки вместо указания даты в пять столбцов.

@yearly(или@annually) - запускать задание один раз в год в полночь (12:00) 1 января. Эквивалент0 0 1 1 *.@monthly- запускать заданное задание один раз в месяц в полночь первого дня месяца. Эквивалент0 0 1 * *.@weekly- запускать задание раз в неделю в полночь воскресенья. Эквивалент0 0 * * 0.@daily- запускать задание один раз в день в полночь. Эквивалент0 0 * * *.@hourly- запускать заданную задачу один раз в час в начале часа. Эквивалент0 * * * *.@reboot- Запустить указанное задание при запуске системы (время загрузки).

¶ КОМАНДА CRONTAB

Команда crontab позволяет установить или открыть файл crontab для редактирования. Вы можете использовать команду crontab для просмотра, добавления, удаления или изменения заданий cron, используя следующие параметры:

crontab -e- отредактировать файл crontab или создать его, если он еще не существует.crontab -l- Показать содержимое файла crontab.crontab -r- удалить текущий файл crontab.crontab -i- Удалить текущий файл crontab с запросом перед удалением.crontab -u- Изменить другой файл crontab. Требуются права системного администратора.

Команда crontab открывает файл crontab с помощью редактора, указанного в переменных окружения VISUAL или EDITOR.

¶ ПЕРЕМЕННЫЕ CRONTAB

Демон cron автоматически устанавливает несколько переменных окружения.

- Путь по умолчанию установлен в

PATH=/usr/bin:/bin. Если вызываемая вами команда присутствует в указанном пути cron, вы можете использовать абсолютный путь к команде или изменить переменнуюcron $PATH. Вы не можете неявно добавить:$PATH, как если бы вы использовали обычный скрипт. - Оболочка по умолчанию установлена в

/bin/sh. Вы можете установить другую оболочку, изменив переменнуюSHELL. - Cron вызывает команду из домашнего каталога пользователя. Переменная

HOMEможет быть переопределена настройками в crontab. - Уведомление по электронной почте отправляется владельцу crontab. Чтобы перезаписать поведение по умолчанию, вы можете использовать переменную среды

MAILTOсо списком (через запятую) всех адресов электронной почты, которые вы хотите получать по электронной почте. ЕслиMAILTOопределено, но пусто(MAILTO = ""), письмо не отправляется.

¶ ОГРАНИЧЕНИЯ CRONTAB

Системные администраторы могут контролировать, какие пользователи имеют доступ к команде crontab, используя файлы /etc/cron.deny и /etc/cron.allow. Файлы состоят из списка имен пользователей, по одному имени пользователя в строке.

По умолчанию только файл /etc/cron.deny существует и является пустым, что означает, что все пользователи могут использовать команду crontab. Если вы хотите запретить доступ к командам crontab конкретному пользователю, добавьте имя пользователя в этот файл.

Если файл /etc/cron.allow существует, только пользователи, перечисленные в этом файле, могут использовать команду crontab. Если ни один файл не существует, только пользователи с правами администратора могут использовать команду crontab.

¶ ПРИМЕРЫ CRON ЗАДАНИЙ

Ниже приведены некоторые примеры заданий cron, которые покажут вам, как запланировать выполнение задачи на разные периоды времени.

- Запускать команду в 15:00 каждый день с понедельника по пятницу:0 15 * * 1-5 command

- Запускать скрипт каждые 5 минут и перенаправлять стандартный вывод на

dev null, на указанный адрес электронной почты будет отправлена только стандартная ошибка:MAILTO=email@example.com */5 * * * * /path/to/script.sh > /dev/null - Выполнять две команды каждый понедельник в 3 часа дня (используйте оператор

&&между командами):0 15 * * Mon command1 && command2 - Запускать PHP-скрипт каждые 2 минуты и записывать результат в файл:*/2 * * * * /usr/bin/php /path/to/script.php >> /var/log/script.log

- Запускать сценарий каждый день, каждый час, каждый час, с 8:00 до 16:00:00 08-16 * * * /path/to/script.sh

- Запускать сценарий в первый понедельник каждого месяца в 7 часов утра.0 7 1-7 * 1 /path/to/script.sh

- Запускать сценарий в 21:15, 1 и 15 числа каждого месяца:15 9 1,15 * * /path/to/script.sh

- Установить пользовательские переменные

HOME,PATH,SHELLиMAILTOи запускать команду каждую минуту.HOME=/opt PATH=/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin SHELL=/usr/bin/zsh MAILTO=email@example.com */1 * * * * command

¶ UFW Firewall

GUFW - графический интерфейс для UFW

sudo apt-get install gufwВключение брандмауэра

sudo ufw enableОтключение брандмауэра

sudo ufw disableПерезагрузка брандмауэра

sudo ufw reloadСброс брандмауэра

sudo ufw resetСостояния брандмауэра

sudo ufw statusПо умолчанию UFW настройки запрещают все входящие соединения и разрешают все исходящие.

sudo ufw default deny incoming

sudo ufw default allow outgoingВывод списка правил

sudo ufw status verboseПроверка правил

sudo ufw status numberedУдаление правила брандмауэра UFW по его номеру к примеру 3

sudo ufw delete 3Проверка разрешений приложения

sudo ufw app listБлокировка порта

sudo ufw deny 80Разрешение только TCP-соединений с портом

sudo ufw allow 80/tcpЗапрет входящих UDP-соединения с портом

sudo ufw deny 80/udpРазрешение трафика с определенного IP-адреса

sudo ufw allow from 10.126.254.8Разрешение трафика с определенного IP-адреса на порт 80

sudo ufw allow from 10.126.254.8 to any port 80Разрешение трафика из определенной подсети на порт 80

sudo ufw allow from 10.126.254.0/24 to any port 80Разрешение всего трафика с подсети 192.168.88.0/24 на ip 192.168.88.15 такая настройка нужна когда на машине может быть несколько ip

sudo ufw allow in from 192.168.88.0/24 to 192.168.88.15/32Запрет трафика с определенного IP-адреса

sudo ufw deny from 10.126.254.8 to any port 80Разрешение трафика на определенный сетевой интерфейс

sudo ufw allow in on enp0s3 to any port 80Разрешение трафика - диапазон портов

sudo ufw allow 2290:2300/tcpОграничение SSH-соединения

sudo ufw limit sshОтклонить подключения и отправлять уведомление об отклонении

sudo ufw reject 80Сложное правило - комбинировать IP-адрес, протокол и порт, ограничивающее соединение IP 192.168.0.104, на протоколе tcp и порта 80

ufw allow from 192.168.0.104 proto tcp to any port 80Логи

sudo ufw logging highoff — отключен.

low — регистрирует все заблокированные пакеты, не соответствующие заданной политике (с ограничением скорости), а также пакеты, соответствующие зарегистрированным правилам.

medium — все то, что при значении low. Плюс все разрешенные пакеты, не соответствующие заданной политике, все недопустимые пакеты, и все новые соединения. Все записи ведутся с ограничением скорости.

high — работает также как и medium. Плюс все пакеты с ограничением скорости.

full — также как и high, но без ограничения скорости.

Для просмотра файлов относящихся с логам ufw используйте команду:

ls /var/log/ufw*¶ Некоторые дополнительные параметры брандмауэра UFW

| Параметры | Описание |

|---|---|

| –version | показать номер версии программы и выйти |

| -h, –help | показать справочное сообщение и выйти |

| –dry-run | ничего не изменять, просто показать изменения |

| enable | перезагрузка брандмауэра и включение брандмауэра при загрузке |

| disable | выгрузка межсетевого экрана и отключение его при загрузке |

| reload | перезагрузка брандмауэр |

| default | allow|deny|reject DIRECTION изменение политики по умолчанию для трафика направляющегося по DIRECTION, где DIRECTION является одним из входящих, исходящих или маршрутизируемых направлений. Обратите внимание, что существующие правила должны переноситься вручную при изменении политики по умолчанию. Смотрите RULE SYNTAX, чтобы узнать больше об отрицании и отклонении |

| logging | on|off|LEVEL включение/отключение регистрации. Зарегистрированные пакеты используют средство системного журнала LOG_KERN. Системы, настроенные для поддержки rsyslog, также могут войти в /var/log/ufw.log. Определение LEVEL включает вход в систему для указанного LEVEL. LEVEL журнала по умолчанию – «low». |

| show REPORT | отображает информацию о работающем брандмауэре. Смотрите REPORTS |

| allow ARGS | добавить разрешающее правило |

| deny ARGS | добавить запрещающее правило |

| reject ARGS | добавить отклоняющее правило |

| limit ARGS | добавить правило ограничения. В настоящее время поддерживается только IPv4. |

| delete RULE|NUM | удаляет соответствующее RULE |

| insert NUM RULE | вставить соответствующее RULE как номер правила NUM |

¶ Команды UFW

enable - включить фаерволл и добавить его в автозагрузку;

disable - отключить фаерволл и удалить его из автозагрузки;

reload - перезагрузить файервол;

default - задать политику по умолчанию, доступно allow, deny и reject, а также три вида трафика - incoming, outgoing или routed;

logging - включить журналирование или изменить уровень подробности;

reset - сбросить все настройки до состояния по умолчанию;

status - посмотреть состояние фаервола;

show - посмотреть один из отчётов о работе;

allow - добавить разрешающее правило;

deny - добавить запрещающее правило;

reject - добавить отбрасывающее правило;

limit - добавить лимитирующее правило;

delete - удалить правило;

insert - вставить правило.

¶ Запуск и остановка службы UFW

Проверка

systemctl status ufwЗапуск

sudo systemctl start ufwАвтозапуск

sudo systemctl enable ufw¶ Посмотреть открытые порты

sudo ss -tulpn

sudo ss -tulpn | grep :443¶ Посмотреть открытые соединения

sudo lsof -i -P

sudo lsof -i -P | grep :443¶ Сканирование портов

Установить RustScan в docker контейнере https://rustscan.github.io/RustScan/

alias rustscan='docker run -it --rm --name rustscan rustscan/rustscan:2.1.1'Пример

rustscan -a yandex.ru

rustscan -a yandex.ru -p 443

rustscan -a 192.168.1.1 --range 1-1000¶ Распаковать zip gzip

tar -xvf file.gz¶ Выключить компьютер в меню GRUB

halt¶ Проверить скорость диска в Linux

sudo hdparm -t /dev/sdaбез буфера

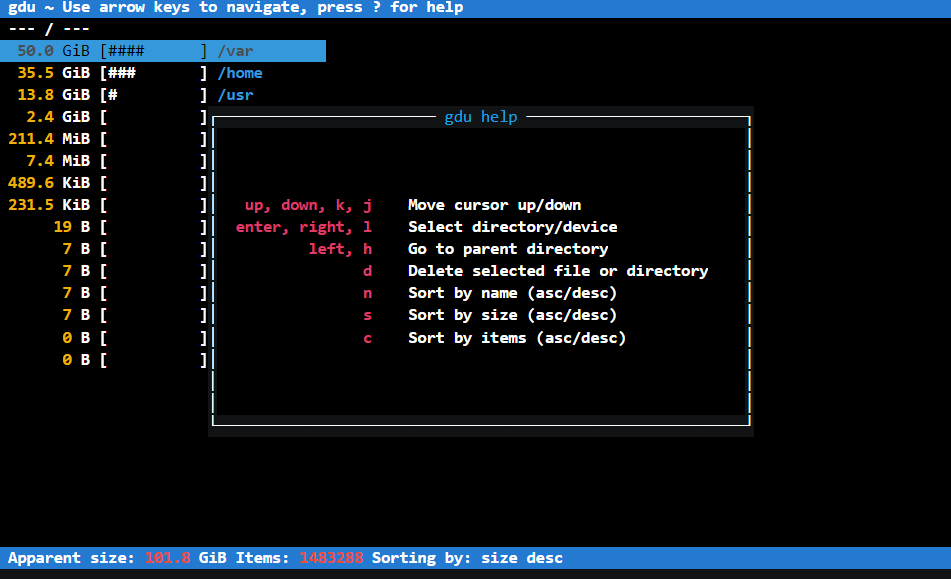

sudo hdparm -t --direct /dev/sda¶ Анализатор использования диска

sudo add-apt-repository ppa:daniel-milde/gdu

sudo apt-get update

sudo apt-get install gdu

¶ Узнать путь исполняемого файла программы

which pg_probackup-15/usr/bin/pg_probackup-15

¶ NFS

¶ Установка клиента nfs

sudo apt install nfs-common

sudo vim /etc/fstab

1.1.1.1:/disknfs/data/ /mountdisk nfs defaults 0 0¶ Настройка ip в cloud ubuntu

sudo vim /etc/netplan/50-cloud-init.yaml

network:

version: 2

ethernets:

eth0:

dhcp4: no

addresses: [192.168.1.11/24]

gateway4: 192.168.1.1

nameservers:

addresses: [192.168.1.1]

match:

macaddress: 02:c3:f5:23:bf:fb

set-name: eth0¶ Освободить 53 порт в Ubuntu

Остановите службу

sudo systemctl stop systemd-resolvedОтключите автозапуск

sudo systemctl disable systemd-resolved¶ Посмотреть DNS через NetworkManager

nmcli dev show | grep DNS¶ Заменить ip dns в NetworkManager

sed -i -e 's/^dns=.*/dns=192.168.1.1\;/' /etc/NetworkManager/system-connections/eth0.nmconnection

systemctl restart NetworkManager¶ Проблемы NetworkManager с DNS

В Debian и в Ubuntu локальный dns время от времени глючит, поэтому лучше от него отказаться в пользу systemd-networkd

¶ Включить и настроить systemd-networkd

systemctl --versionПроверить что NetworkManager включен

nmcli connection¶ Отключить NetworkManager

sudo systemctl status NetworkManager

sudo systemctl stop NetworkManager

sudo systemctl disable NetworkManager¶ Посмотреть настройки NetworkManager

cat /etc/network/interfaces¶ Переименовать настройки NetworkManager тем самым они отключаются и создаётся копия настроек

sudo mv /etc/network/interfaces /etc/network/interfaces.save¶ Создать конфигурацию systemd-networkd

sudo vim /etc/systemd/network/lan-static.network

[Match]

Name=enp5s0

[Network]

Description=Local network

Address=192.168.10.1/24

Gateway=192.168.10.1

DNS=77.88.8.7 192.168.10.1

Domains=loc.loc

LinkLocalAddressing=no

NTP=194.190.168.1¶ Включить

sudo systemctl enable systemd-networkd

sudo systemctl start systemd-networkd

sudo networkctl list

sudo networkctl status

sudo systemctl restart systemd-networkd

sudo journalctl -u systemd-networkd.service¶ Запись сессии sudo пользователя

Добавить в /etc/sudoers два параметра, которые отвечают за запись потоков ввода и вывода сессии

sudo visudo

%sudo ALL=(ALL:ALL) NOPASSWD:LOG_INPUT:LOG_OUTPUT:ALLСмотреть, кто и когда работал под sudo указав имя пользователя

sudoreplay -l user имяюзераСмотреть саму сессию: в колонке TSID найти номер сеанса, обязательно добавьте ключ -R, чтобы не изменять размер изображения, который может поломать картинку, также можно добавить ключ -s и указать нужную скорость

sudoreplay 000005 -R -s 2¶ Windows Sysinternals

Технические средства и утилиты для управления, диагностики, устранения неполадок и мониторинга всей среды Microsoft Windows.

https://learn.microsoft.com/en-us/sysinternals/

¶ Расчет сети с помощью ipcalc

sudo apt install ipcalcРазделить сеть на 2 подсети

ipcalc 192.168.1.0/24 -s 126 126 -bРазделить сеть на 8 подсетей

ipcalc 192.168.1.0/24 -s 30 30 30 30 30 30 30 30

Address: 192.168.1.0 11000000.10101000.00000001. 00000000

Netmask: 255.255.255.0 = 24 11111111.11111111.11111111. 00000000

Wildcard: 0.0.0.255 00000000.00000000.00000000. 11111111

=>

Network: 192.168.1.0/24 11000000.10101000.00000001. 00000000

HostMin: 192.168.1.1 11000000.10101000.00000001. 00000001

HostMax: 192.168.1.254 11000000.10101000.00000001. 11111110

Broadcast: 192.168.1.255 11000000.10101000.00000001. 11111111

Hosts/Net: 254 Class C, Private Internet

1. Requested size: 30 hosts

Netmask: 255.255.255.224 = 27 11111111.11111111.11111111.111 00000

Network: 192.168.1.0/27 11000000.10101000.00000001.000 00000

HostMin: 192.168.1.1 11000000.10101000.00000001.000 00001

HostMax: 192.168.1.30 11000000.10101000.00000001.000 11110

Broadcast: 192.168.1.31 11000000.10101000.00000001.000 11111

Hosts/Net: 30 Class C, Private Internet

2. Requested size: 30 hosts

Netmask: 255.255.255.224 = 27 11111111.11111111.11111111.111 00000

Network: 192.168.1.32/27 11000000.10101000.00000001.001 00000

HostMin: 192.168.1.33 11000000.10101000.00000001.001 00001

HostMax: 192.168.1.62 11000000.10101000.00000001.001 11110

Broadcast: 192.168.1.63 11000000.10101000.00000001.001 11111

Hosts/Net: 30 Class C, Private Internet

3. Requested size: 30 hosts

Netmask: 255.255.255.224 = 27 11111111.11111111.11111111.111 00000

Network: 192.168.1.64/27 11000000.10101000.00000001.010 00000

HostMin: 192.168.1.65 11000000.10101000.00000001.010 00001

HostMax: 192.168.1.94 11000000.10101000.00000001.010 11110

Broadcast: 192.168.1.95 11000000.10101000.00000001.010 11111

Hosts/Net: 30 Class C, Private Internet

4. Requested size: 30 hosts

Netmask: 255.255.255.224 = 27 11111111.11111111.11111111.111 00000

Network: 192.168.1.96/27 11000000.10101000.00000001.011 00000

HostMin: 192.168.1.97 11000000.10101000.00000001.011 00001

HostMax: 192.168.1.126 11000000.10101000.00000001.011 11110

Broadcast: 192.168.1.127 11000000.10101000.00000001.011 11111

Hosts/Net: 30 Class C, Private Internet

5. Requested size: 30 hosts

Netmask: 255.255.255.224 = 27 11111111.11111111.11111111.111 00000

Network: 192.168.1.128/27 11000000.10101000.00000001.100 00000

HostMin: 192.168.1.129 11000000.10101000.00000001.100 00001

HostMax: 192.168.1.158 11000000.10101000.00000001.100 11110

Broadcast: 192.168.1.159 11000000.10101000.00000001.100 11111

Hosts/Net: 30 Class C, Private Internet

6. Requested size: 30 hosts

Netmask: 255.255.255.224 = 27 11111111.11111111.11111111.111 00000

Network: 192.168.1.160/27 11000000.10101000.00000001.101 00000

HostMin: 192.168.1.161 11000000.10101000.00000001.101 00001

HostMax: 192.168.1.190 11000000.10101000.00000001.101 11110

Broadcast: 192.168.1.191 11000000.10101000.00000001.101 11111

Hosts/Net: 30 Class C, Private Internet

7. Requested size: 30 hosts

Netmask: 255.255.255.224 = 27 11111111.11111111.11111111.111 00000

Network: 192.168.1.192/27 11000000.10101000.00000001.110 00000

HostMin: 192.168.1.193 11000000.10101000.00000001.110 00001

HostMax: 192.168.1.222 11000000.10101000.00000001.110 11110

Broadcast: 192.168.1.223 11000000.10101000.00000001.110 11111

Hosts/Net: 30 Class C, Private Internet

8. Requested size: 30 hosts

Netmask: 255.255.255.224 = 27 11111111.11111111.11111111.111 00000

Network: 192.168.1.224/27 11000000.10101000.00000001.111 00000

HostMin: 192.168.1.225 11000000.10101000.00000001.111 00001

HostMax: 192.168.1.254 11000000.10101000.00000001.111 11110

Broadcast: 192.168.1.255 11000000.10101000.00000001.111 11111

Hosts/Net: 30 Class C, Private Internet

Needed size: 256 addresses.

Used network: 192.168.1.0/24

Unused:¶ Проверить скорость сети

sudo apt install iperf3

На сервере

iperf3 -s¶ на другом порту

iperf3 -s -p 5202

На клиенте

iperf3 -c 192.168.0.10

iperf3 -c 192.168.0.10 -p 5202